Setzt ihr unter OS X auf den BitTorrent-Client Transmission? Dann solltet ihr schnellstmöglichst prüfen, ob ihr euch eine schadhafte Version des Clients eingefangen habt. Vergangene Woche haben die Entwickler das Update auf Transmission 2.90 zum Download freigegeben. Genau diese Version ist verseucht. Zum jetzigen Zeitpunkt ist noch nicht klar, wie es die Malware in den Programmcode geschafft hat.

Verschlüsselungstrojaner in BitTorrent-Client Transmission aufgetaucht

Transmission 2.90 für OS X ist verseucht. Von daher können wir euch nur dringend raten, auf Version 2.92 zu aktualisieren. Wie es die sogenannte Ransomware in den Transmission-Code gschafft hat, ist unklar. Gut möglich, dass die Webseite gehackt und ein infizierter Installer positioniert wurde.

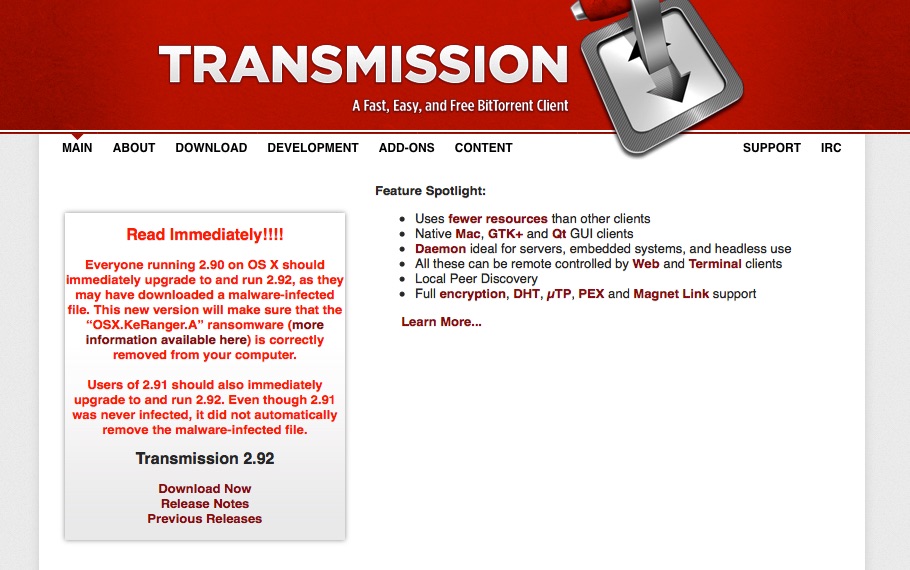

Wie dem auch sei. Der Transmission Installer sowie die Transmission-Webseite informieren unte anderem wie folgt

Read Immediately!!!! Everyone running 2.90 on OS X should immediately upgrade to and run 2.92, as they may have downloaded a malware-infected file. This new version will make sure that the “OSX.KeRanger.A” ransomware (more information available here) is correctly removed from your computer. Users of 2.91 should also immediately upgrade to and run 2.92. Even though 2.91 was never infected, it did not automatically remove the malware-infected file.

Erpresserische Verschlüsselungssoftware war bislang nur von Windows bekannt. Dies ist das erste Mal, dass so eine Software den Sprung auf den Mac schafft. Die Malware mit dem Nemane „KeyRanger“ verschlüsselt eure Festplatte und verlangt anschließend ein Lösegeld, um eure Daten wieder freizugeben. Es heißt, dass es nach der Installation der verseuchten Transmission-Verison eine Karenzzeit von drei Tagen gibt, bis die Verschlüselungs-Software aktiv wird. Technische Details zu der Malware findet ihr hier.

Mittlerweile steht Transmission 2.92 als Download bereit. Diese Version solltet ihr in jedem Fall installieren, da diese die Malware automatisch entfernt.

Update 09:39 Uhr

Mittlerweile errichen uns noch ein paar weitere Informationen zur Erpressersoftware gegen Apple Kunden. Die Sicherheitsexperten von Palo Alto Networks informieren uns unter anderem wie folgt

Die KeRanger-Applikation war mit einem gültigen Entwicklungszertifikat für Mac Apps signiert und konnte so die Gatekeeper-Funktion von Apple umgehen. Wenn ein Benutzer die infizierten Apps installiert, kommt eine eingebettete ausführbare Datei auf dem System zum Einsatz. KeRanger wartet dann drei Tage, um sich mit den C2-Servern über das für anonyme Aktivitäten beliebte Tor-Netzwerk zu verbinden. Die Malware beginnt dann bestimmte Arten von Dokumenten und Dateien auf dem System zu verschlüsseln. Nachdem der Verschlüsselungsvorgang abgeschlossen ist, fordert KeRanger von den Opfern ein Bitcoin (ca. 370 Euro), um die Dateien zu entschlüsseln. Die Zahlung des Lösegelds erfolgt über eine spezielle Website im Tor-Netzwerk. KeRanger scheint sich noch in der aktiven Entwicklungsphase zu befinden. Die Malware versucht offensichtlich auch, Time-Machine-Dateien zu verschlüsseln, um zu verhindern, dass sich Opfer ihre Daten aus dem Backup wiederherstellen.

Apple hat zwischenzeitlich das missbrauchte Zertifikat widerrufen und die XProtect-Antiviren-Signatur aktualisiert. Ebenso hat Transmission Project die bösartigen Installationsprogramme von seiner Website entfernt. Palo Alto Networks hat seinen URL-Filter und Threat Prevention aktualisiert, um die Auswirkungen durch KeRanger auf Mac-Systeme zu unterbinden.

Benutzer, die zwischen 4. März, 20.00 Uhr, und 5. März, 4.00 Uhr, Transmission-Installationsprogramme von der offiziellen Website heruntergeladen haben, könnten durch KeRanger infiziert worden sein. Wenn die Installationsprogramme früher heruntergeladen oder von Drittanbieter-Websites heruntergeladen wurden, schlägt Palo Alto Networks den Benutzern ebenfalls vor, die folgenden Sicherheitsüberprüfungen durchführen. Benutzer älterer Versionen von Transmission scheinen nicht betroffen zu sein.

- Überprüfen Sie mittels Terminal oder Finder, ob /Applications/Transmission.app/Contents/Resources/ General.rtf oder /Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf existieren. Wenn einer dieser Fälle zutrifft, ist die Transmission-Anwendung infiziert und diese Version sollte daher gelöscht werden.

- Mittels „Activity Monitor“, vorinstalliert in OS X, überprüfen Sie, ob ein Prozess namens kernel_service läuft. Wenn ja, überprüfen Sie den Prozess, wählen Sie die „Open Files and Ports“ ( (Öffnen von Dateien und Ports) und prüfen Sie, ob ein Dateiname /Users//Library/kernel_service vorhanden ist. Wenn ja, ist dies der KeRanger-Hauptprozess. Diesen gilt es mit „Quit -> Force Quit“ sofort zu beenden.

- Nach diesen Schritten wird Benutzern euch empfohlen, zu überprüfen, ob die Dateien .kernel_pid, .kernel_time, .kernel_complete oder kernel_service im ~/Library-Verzeichnis vorhanden sind. Wenn ja, sollten diese ebenfalls gelöscht werden.

Da Apple die manipulierten Zertifikate widerrufen und XProtect-Signaturen aktualisiert hat, erscheint eine Warnmeldung, wenn ein Benutzer versucht, eine bekannte infizierte Version von Transmission zu öffnen. Palo Alto Networks empfiehlt in diesem Fall, Apples Anweisungen zu folgen, um Malware-Aktivitäten zu vermeiden.

Sie sehen gerade einen Platzhalterinhalt von Facebook. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von Instagram. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr InformationenSie sehen gerade einen Platzhalterinhalt von X. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Mehr Informationen

0 Kommentare